华为数通笔记 网络参考模型与数据通信过程在网络与信息安全软件开发中的应用

网络参考模型和数据通信过程是网络通信领域的核心基础,对于华为数通技术及网络与信息安全软件开发至关重要。本文将介绍常见的网络参考模型、数据通信的基本过程,并探讨它们在信息安全开发中的实际应用。

一、网络参考模型简介

网络参考模型定义了网络通信的分层架构,确保不同厂商设备间的互操作性。最著名的模型包括OSI七层模型和TCP/IP四层模型。

- OSI模型:分为物理层、数据链路层、网络层、传输层、会话层、表示层和应用层,每一层负责特定的功能,如物理层处理比特流传输,而应用层支持用户接口。

- TCP/IP模型:更贴近实际应用,包括网络接口层、互联网层、传输层和应用层。华为设备广泛采用此模型,因为它简化了协议实现,提高了效率。

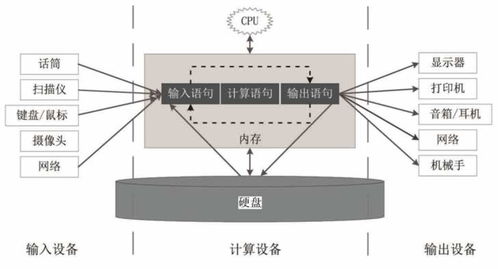

二、数据通信过程详解

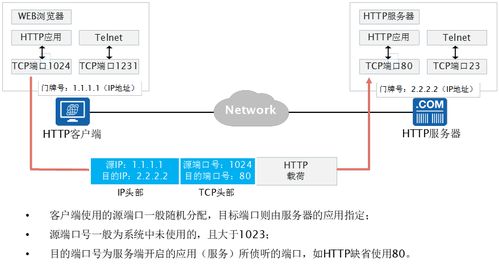

数据通信涉及数据从发送端到接收端的封装、传输和解封装过程。以TCP/IP模型为例:

- 封装过程:应用层数据(如HTTP请求)被逐层添加头部信息——传输层添加TCP头部(确保可靠传输)、互联网层添加IP头部(处理路由)、网络接口层添加帧头和帧尾。

- 传输过程:数据通过物理介质(如以太网)传输,路由器根据IP地址进行转发,交换机基于MAC地址在局域网内交换数据。

- 解封装过程:接收端逐层去除头部,还原原始数据,最终交付给应用层。这个过程确保了数据的完整性和可读性。

三、在网络与信息安全软件开发中的应用

网络参考模型和数据通信过程为信息安全软件开发提供了理论基础和实践指导。

- 安全协议设计:基于分层模型,开发者可以在传输层实现TLS/SSL协议以加密数据,或在网络层使用IPsec保护数据传输。华为的数通设备常集成这些协议,防止中间人攻击。

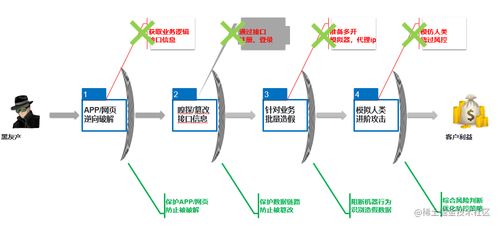

- 威胁检测与防御:通过分析数据通信过程中的封装和解封装,安全软件(如防火墙或入侵检测系统)可以监控网络流量,识别异常模式。例如,在网络层检测IP欺骗,或在应用层防御SQL注入。

- 漏洞管理:理解参考模型有助于定位安全漏洞所在层。例如,会话层可能面临会话劫持风险,而表示层需防范数据篡改。华为的安全开发生命周期(SDL)强调分层防护,减少潜在威胁。

- 实际案例:在华为的网络安全产品中,如防火墙和VPN网关,利用TCP/IP模型实现数据过滤和隧道加密,确保企业通信安全。开发者可通过模拟数据通信过程,测试软件的抗攻击能力。

掌握网络参考模型和数据通信过程是华为数通技术和信息安全软件开发的基础。它不仅促进设备互操作性和高效通信,还为构建安全的网络环境提供了关键支撑。随着物联网和5G发展,这些原理将继续演化,驱动创新解决方案。

如若转载,请注明出处:http://www.drylauv.com/product/26.html

更新时间:2026-03-01 00:18:24